對于正在尋找廣汽乘用車(傳祺)品牌購車、維修或咨詢服務的廣州及周邊地區消費者而言,廣州合泰汽車銷售服務有限公司(通常稱為廣州合泰廣汽乘用車4S店)是一個重要的官方服務網點。為了方便您聯系與到訪,以下整理了基于網絡公開信息(如太平洋汽車網經銷商庫)的相關聯系方式和地址指南。

核心聯系信息

- 銷售咨詢電話:由于電話號碼可能變更,最準確的方式是通過官方渠道獲取。建議您直接訪問 廣汽傳祺官方網站 的經銷商查詢頁面,或使用 太平洋汽車網、汽車之家等主流汽車平臺 的經銷商庫,搜索“廣州合泰廣汽乘用車4S店”即可找到當前登記的聯系電話。通常,這類4S店會設有不同的熱線用于銷售、售后及續保業務。

- 店面地址:根據公開的經銷商信息顯示,該店位于 廣東省廣州市。具體的區域和街道地址,同樣建議通過上述官方或大型汽車平臺進行實時查詢,以獲取最精確的導航位置。

- 主要業務:作為廣汽乘用車的授權4S店,廣州合泰 提供全方位的服務,包括:

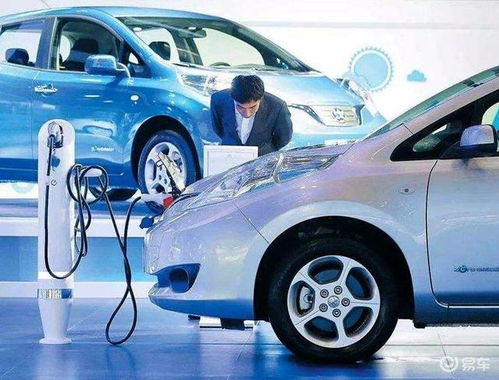

- 新車銷售:展示和銷售廣汽傳祺全系車型(如GS4、GS8、M8、影豹等)。

- 售后服務:提供專業的車輛保養、維修、故障診斷服務。

- 原廠配件:供應純正的原廠零配件。

- 信息反饋:作為廠家與客戶之間的重要紐帶,處理客戶咨詢與建議。

前往探訪或聯系前的建議

- 提前預約:無論是計劃試乘試駕,還是進行車輛保養維修,都建議您提前通過電話進行預約,這樣可以節省您的寶貴時間,并確保得到更及時的服務。

- 核實信息:在出發前,最好能通過一通電話再次確認營業時間、所需攜帶的證件(如保養需帶保養手冊)以及地址的準確性。

- 善用網絡平臺:除了電話,許多4S店也開通了在線客服、官方社交媒體賬號或入駐平臺的即時通訊工具,這些也是便捷的咨詢途徑。

如何找到最準確的信息?

由于商業信息可能存在變動,為確保您獲得百分百準確的電話與地址,最推薦的方法是:

- 打開搜索引擎或地圖APP(如百度地圖、高德地圖)。

- 直接搜索“廣州合泰廣汽傳祺4S店”。

- 在搜索結果中,通常會顯示經過認證的商家信息,其中包括最新的聯系電話、詳細地址、用戶評價以及導航功能,這是目前最可靠便捷的方式。

希望這份指南能幫助您順利聯系并到訪廣州合泰廣汽乘用車4S店,享受專業的購車與用車服務。